SSL VPN에서 ZTNA을 넘어 SASE로

개요

원격 접속의 변화

ssl vpn이 없어지는 추세이다.

그렇다면 이제는 어떻게 원격 접속자를 받고 있을까?

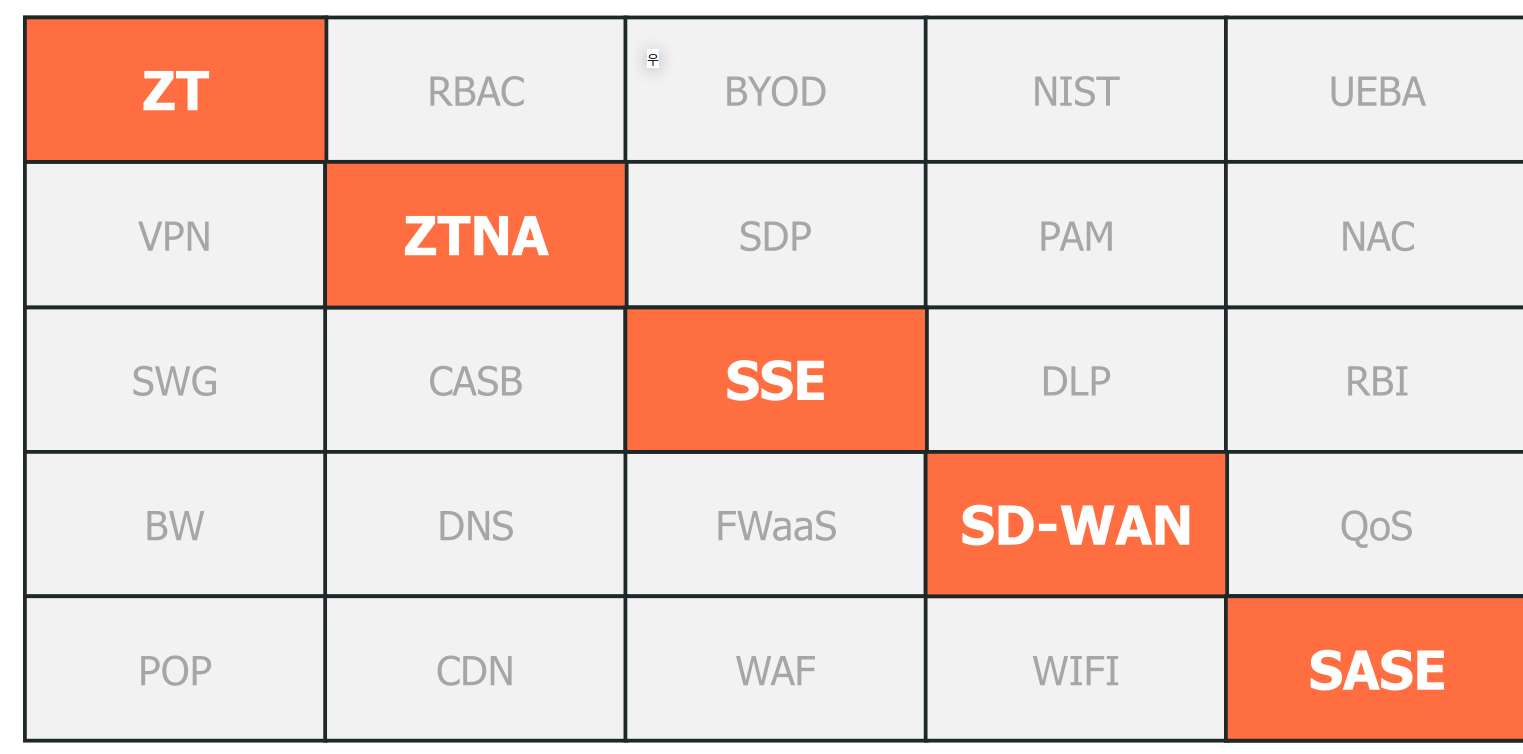

키워드

ssl vpn

ssl로 연결된 vpn.

망과 망을 연결하는 것이 목적인 ipsec으로 연결된 vpn과 차이가 있다.

같은 네트워크에 연결하기 위해 사용된다.

https://aws-hyoh.tistory.com/171

다음의 특징이 있다.

- 공용 망을 통해 접근 가능.

- 패킷이 암호화돼야 함

발표자

김음

sonic wall 네트워크 엔지니어.

ciso perspective 유투브 매우 추천!

sonic wall

ssl vpn, 방화벽으로 유명한 회사.

시장 점유율 5위

패킷 전달에 특장점을 가짐.

최신 보안 용어로 보는 트렌드

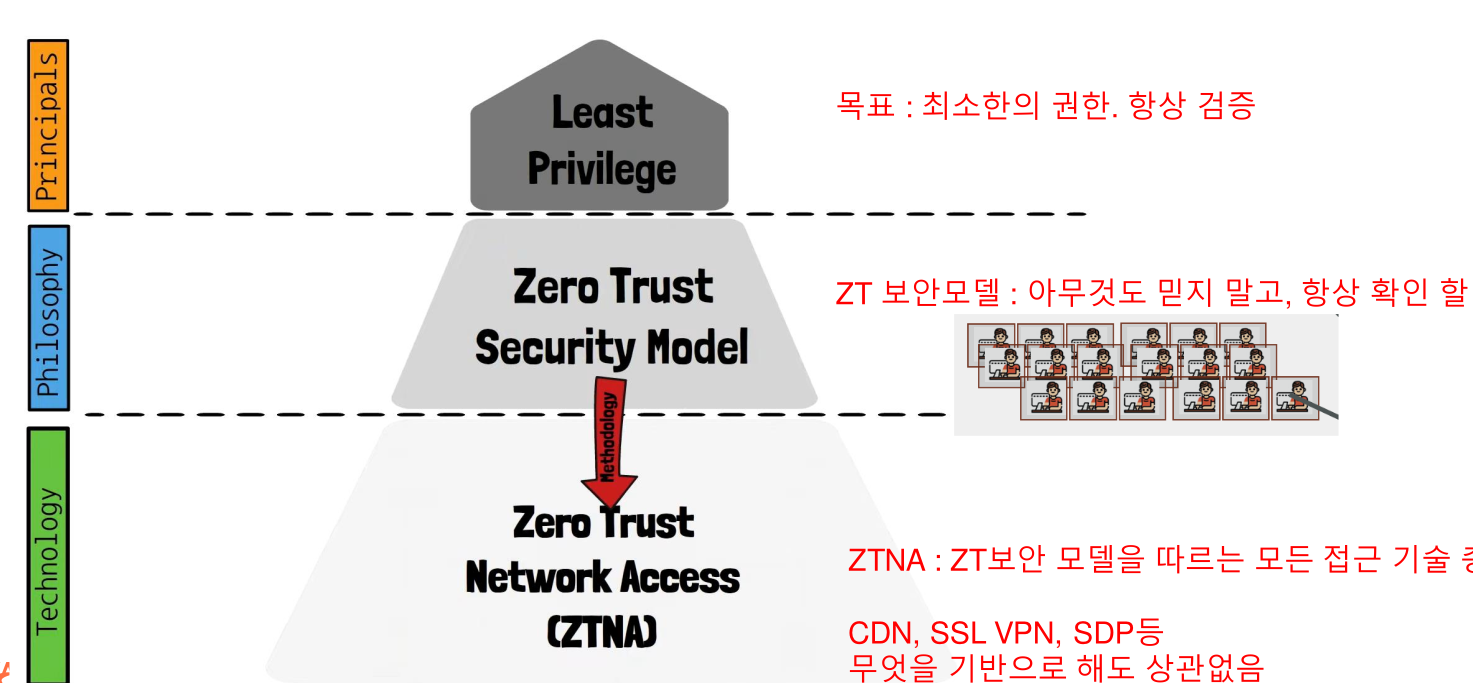

Zero Trust

어떤 제품이 아니라 보안의 컨셉이다.

구체적으로는 아무것도 신뢰하지 말고, 항상 검증하는 컨셉을 말한다.

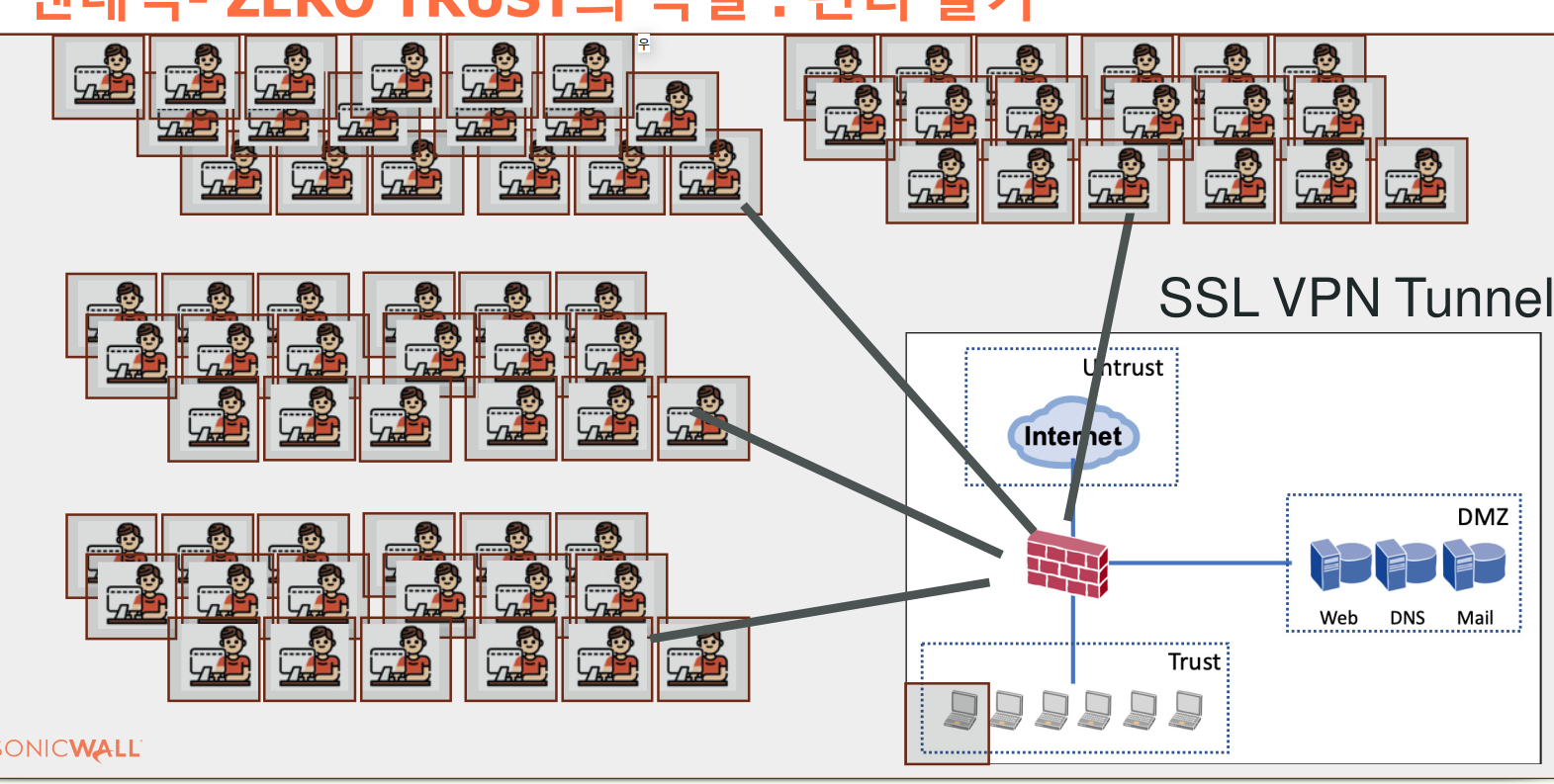

기존 방식

신뢰형 보안

신뢰형(trust) 보안 방식이었다.

사내 망만 분리하고 나면 그냥 신뢰의 영역으로 여기는 방식.

그래서 trust zone외에는 전부 non trust하는 식이었다.

회사가 커지고 네트워크가 복잡해지며, vpn을 통해 네트워크들을 잇는 방식이 발전했다.

- 네트워크 간 연결은 ipsec vpn

- 네트워크로 클라이언트가 접속할 땐 ssl vpn

- 기본적으로는 id, passwd로 접근

- 유저가 적으면 리스크를 감당할 만함.

그러나.. 팬데믹이 터지고 재택이 늘어나니 ssl vpn 이용이 폭증했다.

어디에서든(카페, 집 등) 망에 연결하고 업무하는 문화가 퍼졌다.

이는 관리, 이슈 소요 증대로 이어졌고, 보안을 어렵게 하는 결과를 야기했다.

-> zero trust의 촉발 - 누구도 믿지 말자!는 방식이 촉발하게 된 것.

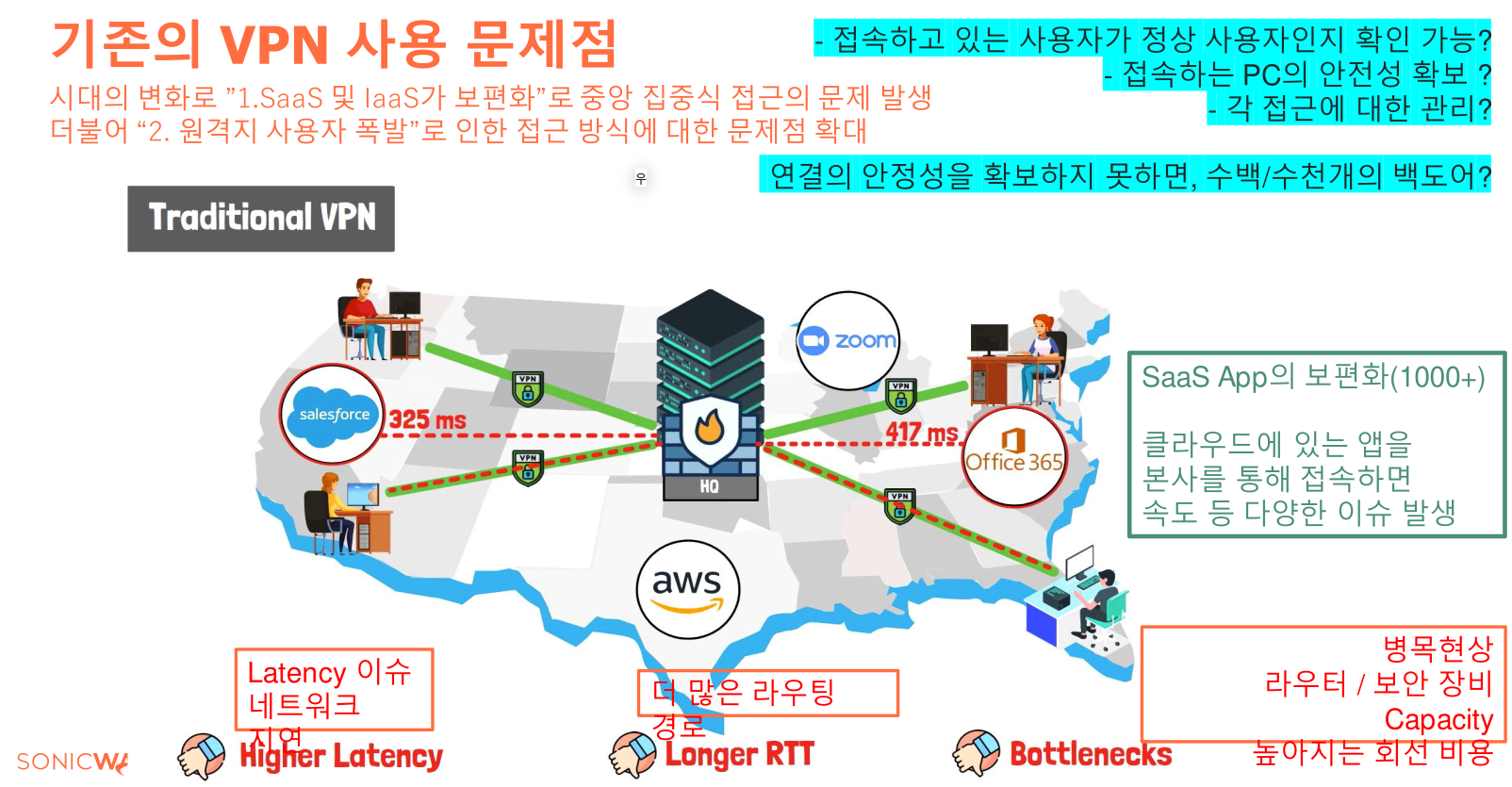

full tunneling 방식

모든 트래픽을 사내 망으로 보내고, 그후에 보안 필터를 거치게 만들었다.

클라우드 기반 환경이 많아져서 보안 관리의 어려움이 커졌다.

가령 클라우드에 접속하기 위해 사내망 거쳤다가 다시 클라우드로 가면 레이턴시 커짐..

심지어 글로벌 네트워크 상황이라 전용회선도 깔 수 없는 환경..

이로 인해 보틀넥이 많이 생겼다.

쓸데 없는 라우팅, 트래픽 자체가 많아짐, 보안 비용 증가의 문제가 발생한 것이다.

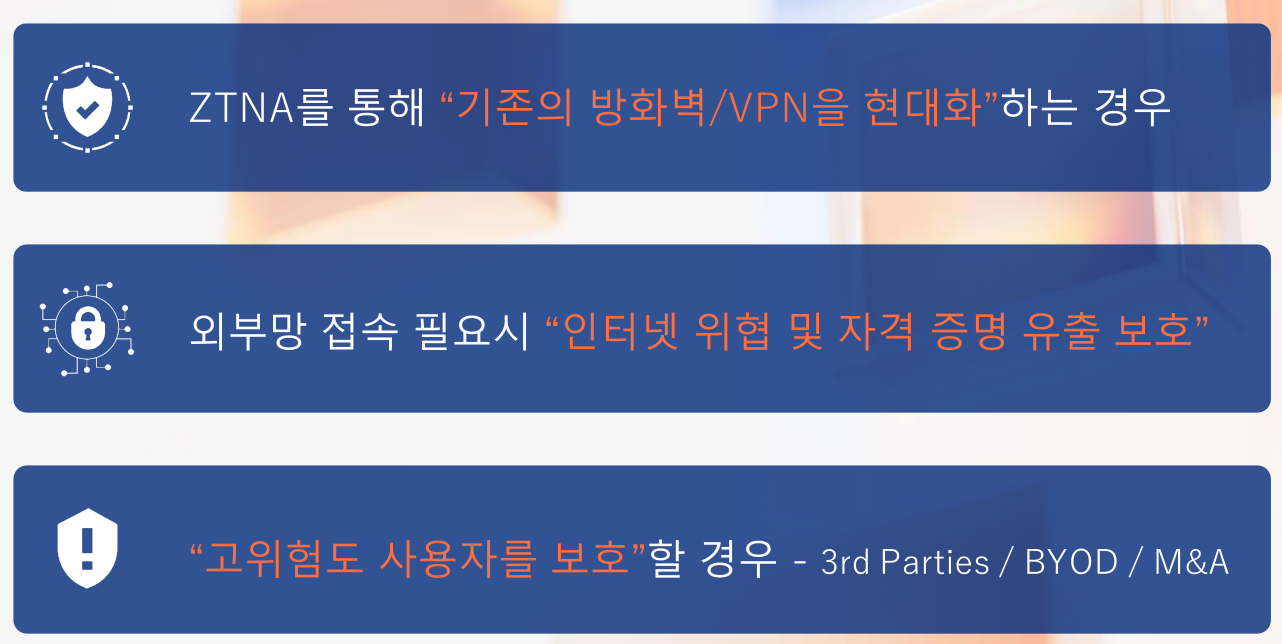

Zero Trust Network Access

이러한 전통적 VPN 장비 대체하며 나온 네트워크 접근 방식이 바로 ZTNA.

최소한의 권한을 항상 검증하는 원칙을 준수하며 나온 ZT모델을 준수하는 네트워크 기술이라고 할 수 있겠다.

유저가 내부에 있던, CDN, SSL VPN 등 뭐를 거치던 처리 가능하게 하는 것이다.

기본적으로 모든 접근을 차단하고, 항상 검증한다.

어떤 유저가 어떤 앱에 접근하는 것만 딱 허용(쿠버 RBAC)한다던가.

상시로 연결된 유저도 무조건 점검을 하는 식이다.

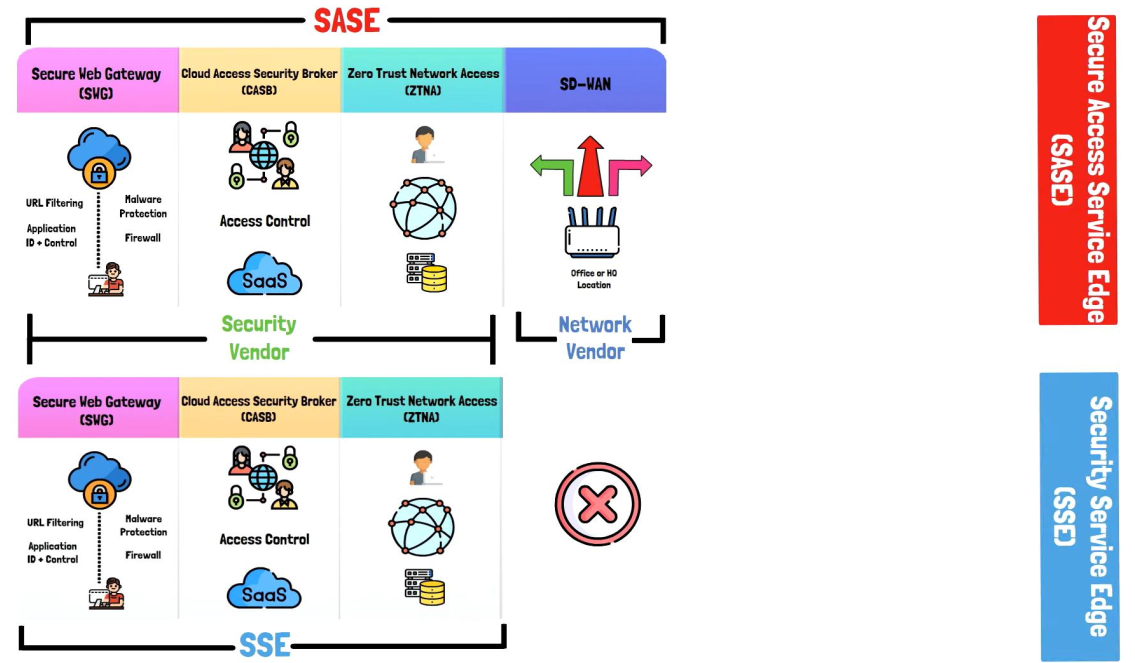

Security Service Edge

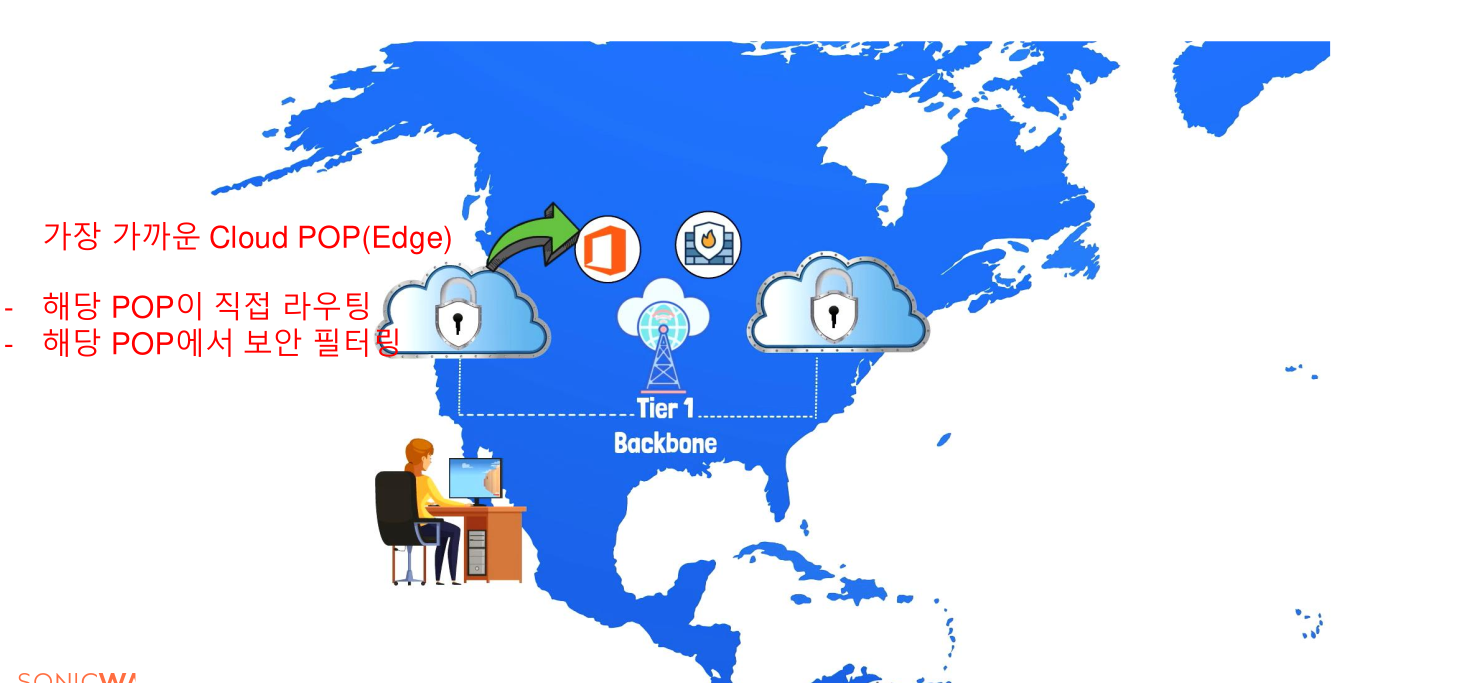

이 ZTNA의 컨셉을 통해 보안 요소를 더한 CDN이 바로 SSE이다.

정확하게 cdn이라 하기는 그렇지만, 거의 그렇기는 하다.

자체 망 생성으로 기존 네트워크 위에 오버레이 네트워크를 씌우는 대표적인 서비스.

프록시 서버(엣지)를 전세계에 배치하고, 여기에 보안 기능을 더한다.

여기에서의 보안은 방화벽, 안티 멀웨어, 웹필터링, ips(침입 탐지 시스템) 등을 말한다.

일단 가까운 pop(edge)에 접속할 수 있게 하고, 여기에서 각종 작업을 수행한다.

라우팅 경로 보증, 필터링 앞단에서 하고 필요한 패킷 떼어서 본사랑 연결하는 식인 것.

SSE의 구성 요건을 구체적으로 이렇게 이야기할 수 있다.

- Secure Web Gateway

- 게이트를 나갈 때 패킷을 필터링하는 기능

- Cloud Access Security Broker

- 각 트래픽의 경로를 추적하고 현황을 파악하는 기능

- ZTNA

- 위에서 말한 ZT를 충족하는 접근 방식

이런 게 있으면.. SSL VPN이 이제 필요한 걸까..?

이것이 오늘 발표의 흐름이다.

Sofware Defined-Wide Area Network

이건 다음에 나올 SASE를 설명하기 위해 추가적으로 설명하는 개념.

WAN을 구성할 때, 하드웨어적으로 구성하는 것은 글로벌 환경에서 매우 어렵다.

전용선을 어떻게 길게 연결을 할 수 있겠나.

그래서 소프트웨어적으로 WAN을 라우팅하는 방식인 것이다.

일반적으로 네트워크를 이중화시켜 망에 문제가 생기면 바로 다른 망으로 백업시켜주기까지하는 기능을 포함한다.

Secure Access Service Edge

SSE에서 SD-WAN을 붙인 개념이 바로 SASE이다.

이런 SSE와 SASE를 네트워크 전문 제공 업체에서 서비스를 하는 방식이 늘어나고 있는 추세다!

기존 SSL VPN의 한계점 밑 SSE로의 변화와 필요성

이게 왜 좋은가?

SSE/SASE는 SSL VPN보다 할 수 있는 게 늘어난다.

일단 관리ui도 편하게 만들며, 네트워크 벤더사가 리소스를 제공해주니 물리적으로 걱정할 필요가 줄어든다.

최신 보안 업데이트 관리도 철저하게 이뤄진다는 것도 큰 이점이다.

구체적으로 이러한 요구사항들이 만족된다고 한다.

공동 책임 모델이 가지는 이점이 클 것 같다.

특히 네트워크 자체를 관리해주는 SAAS니까.

솔루션 예제로 보는 SSE 특장점

여기에서부터는 본인 회사 제품을 통해 왜 좋은지를 발표했다.

다양한 기능들이 있는데, 전부 정리하기는 어려워서 따로 적지는 않겠다.

https://docs.banyansecurity.io/

sonic wall Cloud Secure Edge

온프렘이던, 클라우드던, sd-wan이던 다 커버.

동작 방식

유저의 안전성을 확인후 인가.

다이나믹 엣지에 컨트롤러를 배치함

특장점

고객사에 클라우드pop 설치 지원

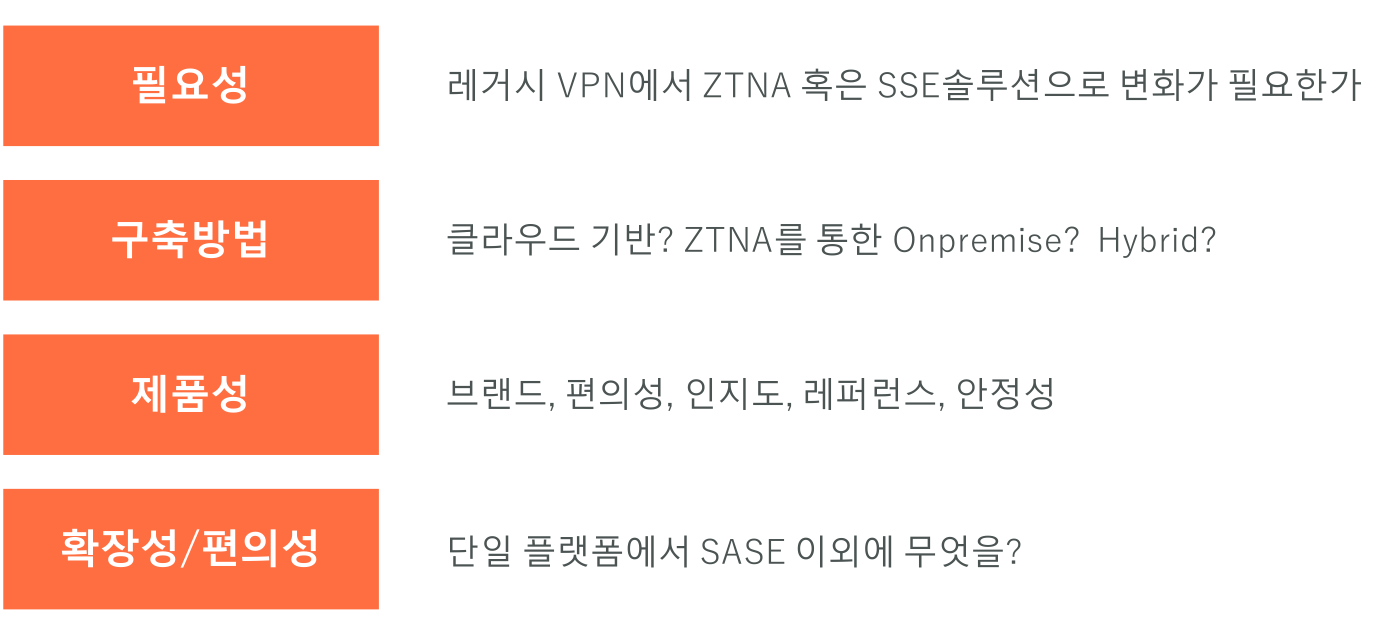

SSE 고려사항

뒤의 고려사항들이 있다.